المدونة

ابق على اطلاع بأخبارنا الجديدة

كيف نحمي عالمًا بُني على رياضيات يمكن أن تُكسر؟

قد نصل قريبًا إلى لحظة تصبح فيها كلمات المرور وأرقام البطاقات المصرفية التي نحتمي بها اليوم غير كافية. ليس لأن هناك من اخترقها، بل لأن نوعًا جديدًا من الحواسيب سيغيّر قواعد الأمان بالكامل.

عندما تنكسر الأقفال

كل اتصال آمن على الإنترنت يعتمد على تشفير يُنشئ “لغة سرية” بين المستخدم والخادم. فعند دفع فاتورة أو إرسال بيانات حساسة، يتم تشفيرها باستخدام مفاتيح رقمية تُولَّد بخوارزميات مثل RSA وECC، والتي تقوم على مسائل رياضية يصعب حلها بالحواسيب التقليدية.

لكن ماذا لو ظهر نوع جديد من الحواسيب لا يتبع القواعد نفسها؟

من أين بدأت القصة؟

في عام 1981، طرح الفيزيائي ريتشارد فاينمان فكرة ثورية:

ماذا لو استخدمنا قوانين ميكانيكا الكم لبناء حاسوب ؟ وهكذا وُلدت فكرة الحوسبة الكمية أجهزة لا تفكّر بالأصفار والواحدات فقط، بل بكل الاحتمالات في آنٍ واحد. في الحواسيب العادية، كل بت (bit) هو 0 أو 1، أما في الحوسبة الكمية فالوحدة هي الكيوبِت (qubit)، يمكن أن تكون 0 و1 معًا بفضل ظاهرة اسمها التراكب (superposition). وحين تتشابك الكيوبتات (entanglement)، يمكنها اختبار ملايين الاحتمالات في لحظة واحدة.

هذا ليس مجرد تسريع بل طريقة جديدة تمامًا للحساب.

التهديد الكمي ببساطة

في عام 1994، طوّر العالم بيتر شور خوارزمية مكّنت الحواسيب الكمومية من كسر أنظمة التشفير الكلاسيكية. الأنظمة التي تقوم عليها كل معاملاتنا الرقمية RSA، Diffie–Hellman، وECC يمكن لحاسوب كمي قوي أن يحلّ شيفراتها في وقتٍ قصير جدًا.

منذ ذلك الحين، صار معروفًا أن هذه الخوارزميات “آمنة فقط حتى اليوم الذي يولد فيه أول حاسوب كمي كبير بما يكفي”. ومع تسارع أبحاث Google وIBM وMicrosoft في هذا المجال، أصبح هذا اليوم أقرب مما نظن.

ولأن الخصوم لا ينتظرون، ظهرت استراتيجية جديدة اسمها “احصد الآن، فك لاحقًا” (Harvest Now, Decrypt Later): يُخزّنون البيانات المشفّرة اليوم، بانتظار اللحظة التي يستطيع فيها الحاسوب الكمي فكّها غدًا

إعادة اختراع الأقفال: التشفير ما بعد الكم

كيف نحمي عالمًا بُني على رياضيات يمكن أن تُكسر؟

الجواب: نعيد بناء تلك الرياضيات من جديد.

هنا ظهر مجال التشفير ما بعد الكم (Post-Quantum Cryptography – PQC)، وهو جيل جديد من الخوارزميات المصممة لمقاومة هجمات الحواسيب الكمومية، لكنها تعمل على الأجهزة العادية التي نستخدمها اليوم.

بدل الاعتماد على تحليل الأعداد الكبيرة، تستخدم هذه الخوارزميات رياضيات الشبكات (Lattices) والتشفير القائم على الهاش أو الرموز التصحيحية، وهي مسائل يعتقد العلماء أنها صعبة حتى على الحوسبة الكمية.

لحظة التحول الرسمي

في عام 2016، بدأ المعهد الوطني للمعايير والتقنية (NIST) برنامج توحيد معايير التشفير بعد الكمي. استقبل المعهد 82 خوارزمية، خضعت لعدة جولات تقييم واختبارات، في أغسطس 2024، أعتمد أول معايير رسمية للتشفير ما بعد الكم:

- ML-KEM (المعروفة سابقًا بـ Kyber) لتبادل المفاتيح.

- ML-DSA (المعروفة سابقًا بـ Dilithium) للتوقيعات الرقمية.

- SLH-DSA (المبنية على SPHINCS+) كنظام توقيع إضافي.

منذ ذلك الحين، بدأ دمج هذه الخوارزميات في بروتوكولات مثل TLS وSSH، لتبدأ ملامح عصر جديد من الأمان الرقمي.

دروس من Cloudflare: كيف يبدو الاستعداد الواقعي؟

منذ 2017، وثّقت Cloudflare أبحاثًا ومسارات تبنّي التشفير ما بعد الكم استعدادًا مبكرًا للمخاطر القادمة.

وفي عام 2019، تعاونت مع Google لإطلاق تجربة إنترنت واسعة لتشفير هجين يجمع بين المفاتيح التقليدية والمقاومة للكم، ضمن مشروع CECPQ2. كانت التجربة بسيطة، لكنها أثبتت أن الانتقال ممكن.

وحين أعلن معهد NIST معاييره الرسمية في 2024، كانت Cloudflare جاهزة لتطبيق X25519 + ML-KEM768 داخل TLS 1.3، وبدأت لاحقًا بتوسيع الدمج إلى HTTP/3 عبر بروتوكول QUIC.

النتيجة؟

بحلول سبتمبر 2025، أصبحت أكثر من 40٪ من الاتصالات على شبكة Cloudflare تستخدم تشفيرًا هجينيًا مقاومًا للكم، مع ترقية أكثر من 6 ملايين نطاق تلقائيًا إلى أعلى مستويات الأمان عبر نظام Automatic SSL/TLS دون أي توقف أو إعداد يدوي.

قصة Cloudflare ليست عن بطل حلّ المشكلة، بل عن شركة بدأت التجربة مبكرًا، لتثبت أن الاستعداد الواقعي يعني التحرك الآن، لا الانتظار حتى وقوع الأزمة. لكنها أيضًا تذكير بأن الاستعداد الفردي لا يكفي وحده.

اليوم، جهوزية الخوادم لتشفير ما بعد الكم ما تزال محدودة عالميًا وتختلف بحسب البروتوكول والمنصة، رغم تسارع التبنّي لدى مزوّدي الشبكات والمتصفحات.

العدّ التنازلي قد بدأ بالفعل

لن ينهار الإنترنت بين ليلة وضحاها، لكنه سيتغير.

كل عام يقرّبنا أكثر من اللحظة التي تستطيع فيها الحواسيب الكمية كسر التشفير الحالي. كل رسالة أو ملف غير محصَّن اليوم، قد يصبح كنزًا مكشوفًا غدًا.

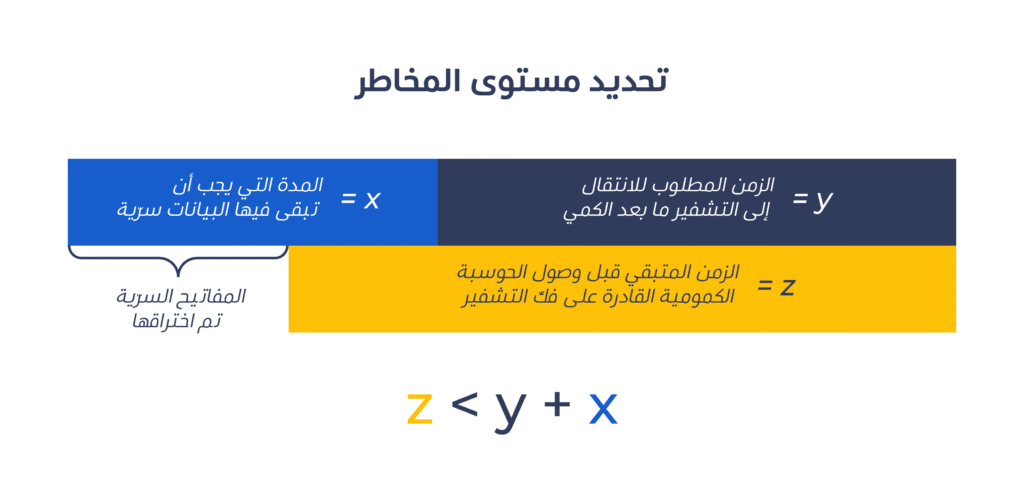

وتلخّص معادلة موسكا (Mosca’s Theorem) المشكلة ببساطة:

إذا كان X + Y > Z، فقد تأخّر الوقت.

إنها ليست مجرد معادلة رياضية، بل تذكير بأن الوقت نفسه أصبح جزءًا من معادلة الأمان.

لقد شهدنا مراحل التحول في الأمان الرقمي:

من HTTP إلى HTTPS، ومن كلمة المرور إلى التحقق الثنائي، ومن الثقة بالمحيط إلى الثقة الصفرية (Zero Trust).

المرحلة التالية واضحة: من التشفير الكلاسيكي إلى التشفير المقاوم للكم.

من الشركات الناشئة إلى الحكومات، سنواجه جميعا هذا التحول والسؤال الأهم ليس هل سيحدث ذلك؟ بل هل سنكون مستعدين عندما يحدث؟

References

- Automatically Secure: how we upgraded 6,000,000 domains by default to get ready for the Quantum Future. (2025, September 24). Cloudflare.

- NIST Announces First Four Quantum-Resistant Cryptographic Algorithms. (2022, July 5). National Institute of Standards and Technology (NIST).

- The TLS Post-Quantum Experiment. (2019, October 30). Cloudflare.

شارك:

انا انسانة بعيدة عن هذا العالم واستخدمة كأي مواطن بمعلومات كيفية الاستخدام والحماية التقليدية شكراً لهذا السرد الذي ادخلني بسلاسة وعمق لتطور هذا العالم المتغير والمتجدد بسرعة رهيبة من ثانية لأخري بوركتي 🙏💞

ماشاء الله معلومات قيمة ومقالة كتبت بكل حرفية وسدت انتباهي بكل تفاصيلها

بالتوفيق يارب